如何防止像tiktok漏洞这样的黑客攻击

网络安全公司Check Point Research最近发表了一篇关于TikTok漏洞的文章,该漏洞为黑客提供了一个很好的渗透用户帐户的方法。TikTok已经解决了这些问题,所以你是安全的,但是这些攻击产生的创造性方式提供了一个很好的学习机会。即使消息看起来是直接来自某个服务,你也必须时刻保持警惕,并考虑为什么你会收到该消息。

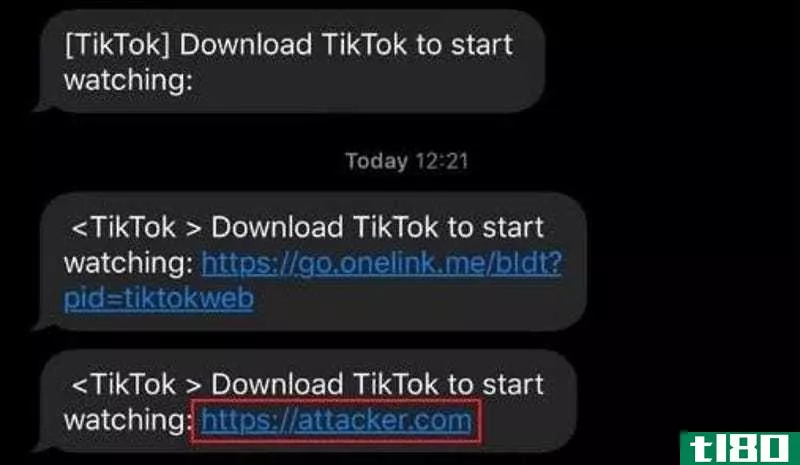

一旦我们讨论了攻击方法,这些都会变得更有意义,所以让我们从这里开始。作为这段视频中的Check Point Research细节,攻击者基本上是在使用TikTok的“给自己发一个链接来下载TikTok”功能,这是一种获取应用程序的便捷方式,乍一看可以向乍一看似乎合法的用户发送消息。毕竟,他们来自蒂克托克;它们看起来像是一条TikTok短信,有着与普通短信相同的“下载TikTok开始观看”信息。

攻击者实际上截获了原始的消息请求并修改了发送的超链接,从而允许攻击者执行许多操作:添加或删除用户帐户中的视频;改变用户视频的隐私;或者从用户的帐户中检索信息,比如他们的电子邮件地址、生日或付款信息。

我们能从中学到什么?很简单:每当你收到某人的信息——一个人、一家公司、一项服务,无论什么——要求你做些什么,停下来想想为什么你会收到这样的信息:

- 你有没有要求什么,而且这个信息是对你的要求的(相当直接的)回应?你可能没事。

- 消息不知从哪儿冒出来的吗?保持怀疑。

- 这条消息是不是突然出现,是不是要求你做些什么,比如下载一个文件或者点击一个链接?要更加怀疑,也许不要这样做。

- 这条信息不知从哪里冒出来的,它是要你确认你的个人生活或帐户的细节吗?别这么做。你为什么要这么做?

这很简单,当有人试图让你点击或运行恶意程序时,接近你发送的链接和文件(或要求你下载的应用程序)可以让你免受伤害。总是考虑你所收到的内容的上下文,并且错误地不去接触那些突然发送的链接或文件。

很明显,如果一个朋友给你发了一个有趣网站的链接或者你邮件里的猫GIF,你可以少一点谨慎。但将鼠标悬停在一个链接上,以确认您将转到一个外观合理的URL或域,这并没有什么坏处。考虑复制链接并将其粘贴到浏览器的匿名或私有实例中,只是为了确保它是否充满了基于未知域的不必要字符串,而不仅仅是您习惯使用的标准域名(例如以.GIF结尾的文件),暂停。

在TikTok的例子中,你甚至不需要点击链接就可以下载应用程序;你自己去你最喜欢的应用商店买吧。但就像我说的,如果你被要求安装一个应用程序或激活一个服务,而你没有启动请求,你应该非常怀疑。如果你已经安装了TikTok,这是双重事实,这应该是一个明显的迹象,表明有人试图扰乱你和你的帐户。

- 发表于 2021-05-13 07:17

- 阅读 ( 178 )

- 分类:互联网

你可能感兴趣的文章

网络罪犯拥有中情局的黑客工具:这对你意味着什么

...CIA)的网络战能力。Vault 7中描述的大部分软件揭示了CIA如何使用智能**、平板电脑、智能电视和其他互联网连接设备进行控制和监视。3月7日,维基解密公布了一小部分文件。 ...

- 发布于 2021-03-15 07:51

- 阅读 ( 260 )

你的sim卡被黑客攻击的两种方式(以及如何保护它)

...我们将向您展示黑客使用SIM卡访问设备的一些方法,以及如何保护SIM卡安全的建议。 ...

- 发布于 2021-03-18 01:51

- 阅读 ( 639 )

5个教你如何合法黑客的网站

...何人的情况下测试自己的技能。幸运的是,很多网站教你如何学会合法黑客,并给你一个沙箱来尝试你的技能。 ...

- 发布于 2021-03-18 02:05

- 阅读 ( 314 )

特斯拉安全吗?黑客如何攻击联网汽车

...安全问题影响联网汽车的不同方式,我们将分享一些人们如何尝试甚至有时成功地入侵特斯拉的例子。 ...

- 发布于 2021-03-19 05:25

- 阅读 ( 190 )

iphone漏洞如何允许网站入侵ios设备

...任务的一部分,谷歌已经发现了这个问题,并显示了黑客如何在两年内访问数千台设备。 ...

- 发布于 2021-03-19 09:53

- 阅读 ( 231 )

从零开始学习道德黑客与这个免费电子书(价值23美元)

你想学习如何像黑帽黑客一样入侵系统,像安全专家一样保护他们吗?这本免费电子书(价值23美元)可能就是你要找的! ...

- 发布于 2021-03-20 04:52

- 阅读 ( 312 )