什么是中间人攻击?(a man in the middle attack?)

中间人攻击是用于获取专有信息(如通行证代码、登录凭据和信用卡号)的几种设备中的一种。这个过程基本上包括建立一个病毒,作为两点之间的接口。交换中的任何一方都不知道交换的信息被中间病毒截获。

中间人攻击的概念早于个人计算机的诞生和互联网的广泛使用。即使在早些时候,情报行动也会采用建立第三方的想法,该第三方实际上会启动与其他两方的双重接口。其他两方中的每一方都会假定他们与另一方有直接联系,而没有意识到第三方正在拦截、解释并传递通信。

随着桌上型电脑的出现及其在家庭中的普遍使用,以及几乎所有类型的业务,中间人的概念很快被翻译成新媒体中的工作。通过保护exchange中一方的公钥,攻击者可以假装是该用户。然后,攻击者将其公钥发送给第二方,但假装是发起方。从那时起,交易过程中交换的所有信息都会通过攻击者传递,攻击者可以自由复制数据以备日后使用。

一个成功的中间人的关键是确保双方都不知道袭击者的存在。这意味着攻击者必须采取措施保持低调,并且在到达预期目的地之前,不要让人注意到数据正在通过附加步骤路由。不幸的是,当交换不安全时,这不是一项困难的任务。

有几种方法来对付中间人的攻击。随着时间的推移,创建和验证安全身份验证和编码公钥的更健壮的方法已经开发出来。许多银行已经开始使用加密的辅助数据,在交易发生之前必须对这些数据进行验证。在线企业已经开始使用诸如密钥之类的方法,在处理订单之前验证客户的真实身份。

所有这些方法都有助于最小化人在中间策略中的影响。然而,有许多网站仍然没有受到保护,因此容易受到这种类型的攻击。因此,除非有可能首先验证网站的真实性和安全性,否则互联网用户不得将私人信息输入任何网站。

- 发表于 2021-12-10 17:59

- 阅读 ( 143 )

- 分类:互联网

你可能感兴趣的文章

什么是中间人攻击?

中间人攻击很难识别和防御。MITM攻击依赖于控制人、计算机或服务器之间的通信线路。中间人攻击并不总是需要受感染的计算机,这意味着有多种攻击途径。 ...

- 发布于 2021-03-28 23:35

- 阅读 ( 222 )

最近的一个ie补丁导致windows在某些联想笔记本电脑上启动时出现故障

...电脑带来严重问题。这个更新最初是为了防止IE受到零日攻击而发布的。 根据Microsoft,这是正在修复的问题: A remote code execution vulnerability exists in the way that the scripting engine handles objects in memory in Internet Explorer. The vulnerability could ...

- 发布于 2021-04-04 02:57

- 阅读 ( 82 )

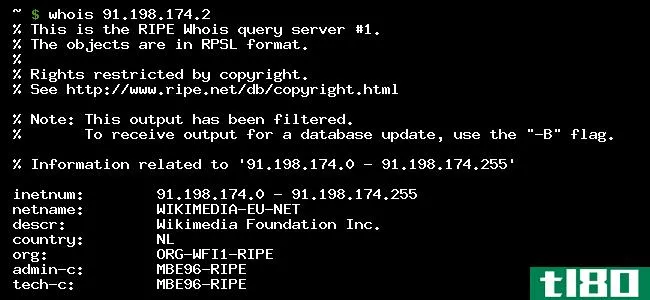

域名占用者能检测到人们何时发出whois请求吗?

...感兴趣的链接 域品尝[维基百科] 域名前置[维基百科] 有什么要补充的解释吗?在评论中发出声音。想从其他精通技术的Stack Exchange用户那里了解更多答案吗?在这里查看完整的讨论主题。 图片来源:Zeroos(Wikimedia Comm***)

- 发布于 2021-04-07 22:06

- 阅读 ( 157 )

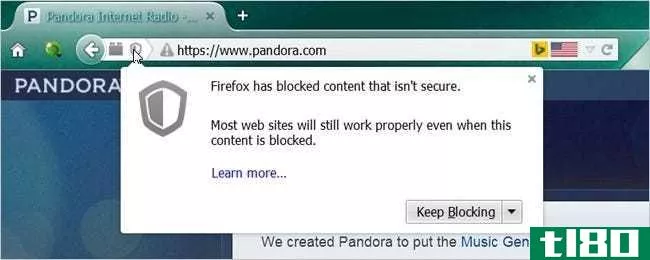

为什么我的浏览器说一个安全的网站不是完全安全的?

...问答网站分组。 问题 超级用户读者David Starkey想知道为什么他的浏览器说一个安全的网站不是完全安全的: I was accessing Pandora via SSL and noticed a few ic*** by the URL. First is this exclamation point in a triangle, indicating the page is not fully secure. ...

- 发布于 2021-04-11 08:17

- 阅读 ( 97 )

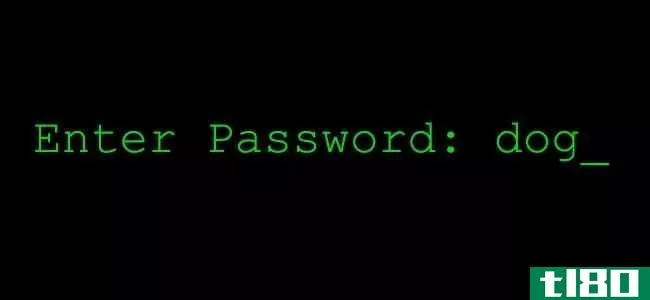

短密码真的那么不安全吗?

...有风险吗? 答案 超级用户贡献者Josh K.强调了攻击者需要什么: If the attacker can gain access to the password hash it is often very easy to brute force since it simply entails hashing passwords until the hashes match. The hash “strength” is dependent on how the password is...

- 发布于 2021-04-11 18:12

- 阅读 ( 161 )

如果我的一个密码被泄露了,我的其他密码也被泄露了吗?

...?虽然有相当多的变量在发挥作用,问题是一个有趣的看什么使密码易受攻击,你可以做什么来保护自己。 今天的问答环节是由SuperUser提供的,SuperUser是Stack Exchange的一个分支,它是一个由Q&a网站组成的社区驱动分组。 问...

- 发布于 2021-04-12 03:36

- 阅读 ( 186 )

本周最佳科技作品,7月1日

...要一些阅读的东西,而那一堆未读的书并不能阻止你。为什么不从Twitter和RSS的消防水龙带中休息一下,看看我们每周从网络上收集的关于技术、文化、媒体和未来的重要文章?当然,坐在Instapaper队列中你会感到内疚的还有一件...

- 发布于 2021-04-23 00:58

- 阅读 ( 172 )

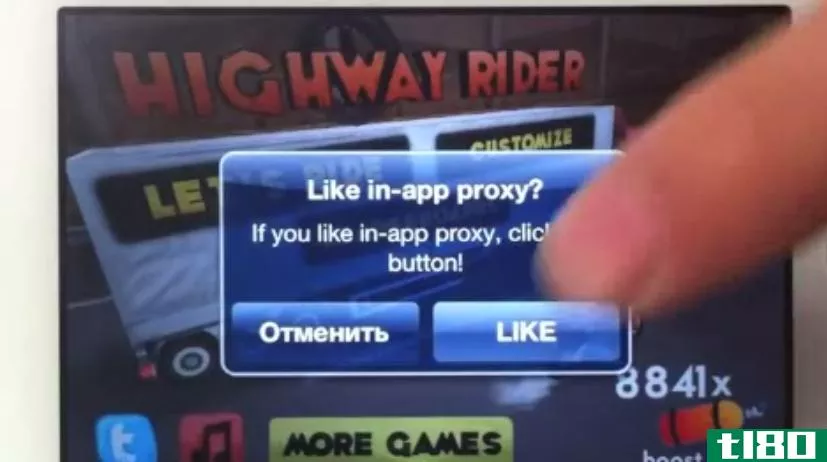

苹果建议开发者解决应用内购买欺诈问题,并承诺在ios 6中修复

...买的方法,也为开发者提供了一些打击方法。问题在于,攻击者基本上可以伪装成苹果自己的应用商店服务器,从而允许用户在不实际付费的情况下进行应用内购买——当然,细节要复杂一些。 A vulnerability has been di...

- 发布于 2021-04-23 11:56

- 阅读 ( 102 )

周末:短暂的短信,隐蔽的计算和颠覆性的吸烟

...he future of Motorola is on this man's wrist Motorola is in the middle of yet another radical shift. It's moving offices, changing ownership, and getting ready to unveil a highly anticipated **artwatch that could help shape its fate and future. That's a lot for one company to handle — ...

- 发布于 2021-04-26 10:16

- 阅读 ( 209 )

fbi正式将朝鲜称为索尼黑客案的罪魁祸首

...的破坏性深感关切,”该局写道,这次黑客攻击强调了为什么网络攻击是最大的****威胁之一朝鲜的行动意在对美国企业造成重大伤害,压制美国公民的表达权利。这种恐吓行为超出了国家行为可接受的范围。” 联邦调查局...

- 发布于 2021-04-28 10:01

- 阅读 ( 273 )