暴力攻击解释:如何所有的加密是脆弱的

暴力攻击很容易理解,但很难防范。加密就是数学,随着计算机在数学方面的速度越来越快,他们在尝试所有的解决方案和确定哪一个适合方面也越来越快。

这些攻击可以用来对付任何类型的加密,并取得不同程度的成功。随着更新更快的计算机硬件的发布,暴力攻击变得越来越快,越来越有效。

暴力基础知识

暴力攻击很容易理解。攻击者有一个加密文件,比如说,你的LastPass或KeePass密码数据库。他们知道这个文件包含他们想要查看的数据,并且他们知道有一个加密密钥可以解锁它。要解密它,他们可以开始尝试每一个可能的密码,看看这是否会导致一个解密文件。

他们用一个计算机程序自动完成这项工作,因此,随着可用的计算机硬件变得越来越快,每秒能够进行更多的计算,人们可以强行加密的速度也随之提高。蛮力攻击可能从一位密码开始,然后移到两位密码,以此类推,尝试所有可能的组合,直到一个有效。

“字典攻击”与此类似,它会尝试字典中的单词(或常用密码列表),而不是所有可能的密码。这可能是非常有效的,因为许多人使用这样的弱和常见的密码。

为什么攻击者不能暴力攻击web服务

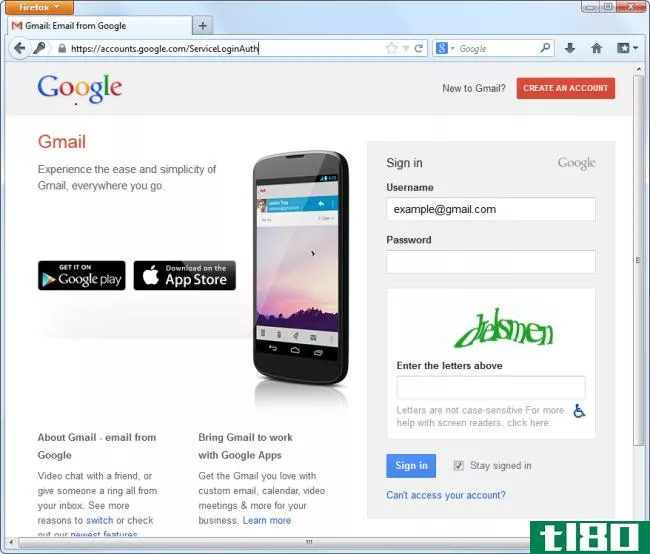

在线暴力攻击和离线暴力攻击是有区别的。例如,如果攻击者想强行闯入你的Gmail帐户,他们可以开始尝试每一个可能的密码,但谷歌会很快切断它们。提供访问此类帐户的服务将限制访问尝试,并禁止多次尝试登录的IP地址。因此,对在线服务的攻击不会起到很好的作用,因为在攻击停止之前很少有人尝试过。

例如,在几次失败的登录尝试之后,Gmail会显示一个CATPCHA图像来验证你不是一台自动尝试密码的计算机。如果你继续登录足够长的时间,他们可能会完全停止你的登录尝试。

另一方面,假设攻击者从您的计算机中截获了一个加密文件,或者设法破坏了一个在线服务并下载了这样的加密文件。攻击者现在在自己的硬件上拥有加密数据,可以在空闲时尝试任意多个密码。如果他们能够访问加密的数据,就无法阻止他们在短时间内尝试大量的密码。即使您使用的是强加密,保护数据安全并确保其他人无法访问也会对您有利。

散列

强大的哈希算法可以减缓暴力攻击。本质上,散列算法在将从密码派生的值存储到磁盘之前对密码执行额外的数学运算。如果使用较慢的哈希算法,则需要数千倍的数学工作来尝试每个密码,并显著降低暴力攻击的速度。但是,所需的工作越多,每次用户使用密码登录时,服务器或其他计算机所要做的工作就越多。软件必须平衡抵御暴力攻击的弹性和资源使用。

蛮力速度

速度取决于硬件。情报机构可能只为暴力攻击建立专门的硬件,就像比特币矿工为比特币开采建立自己的专门硬件一样。说到消费类硬件,暴力攻击最有效的硬件类型是图形卡(GPU)。由于很容易同时尝试许多不同的加密密钥,因此许多并行运行的图形卡是理想的。

2012年底,Ars Technica报告称,一个25-GPU集群可以在不到6小时内破解每个8个字符以下的Windows密码。微软使用的NTLM算法弹性不够。然而,当NTLM被创建时,尝试所有这些密码将花费更长的时间。对于微软来说,这还不足以威胁到加密的强度。

速度在不断提高,几十年后我们可能会发现,即使是我们今天使用的最强大的加密算法和加密密钥,也可以被量子计算机或我们未来使用的任何其他硬件快速破解。

保护您的数据免受暴力攻击

没有办法完全保护你自己。很难说计算机硬件的速度会有多快,我们现在使用的加密算法是否有弱点,将来会被发现和利用。不过,以下是一些基本要素:

- 在攻击者无法访问的地方保护加密数据。一旦他们将您的数据复制到他们的硬件上,他们就可以在空闲时对其进行暴力攻击。

- 如果您运行任何接受通过Internet登录的服务,请确保它限制登录尝试并阻止尝试在短时间内使用许多不同密码登录的用户。服务器软件通常是开箱即用的,因为这是一种很好的安全实践。

- 使用强加密算法,如SHA-512。确保您没有使用已知易破解弱点的旧加密算法。

- 使用长而安全的密码。如果你使用的是“密码”或曾经流行的“猎人2”,那么世界上所有的加密技术都不会有帮助。

在保护数据、选择加密算法和选择密码时,暴力攻击是需要关注的问题。它们也是不断开发更强大的加密算法的原因——加密必须跟上新硬件使其失效的速度。

图片来源:约翰拉尔森在Flickr,杰里米戈斯尼

- 发表于 2021-04-11 18:25

- 阅读 ( 141 )

- 分类:互联网

你可能感兴趣的文章

破解密码最常用的8个技巧

... 接下来是暴力攻击,攻击者尝试所有可能的角色组合。尝试的密码将符合复杂度规则的规范,例如,包括一个大写、一个小写、小数位数Pi、您的比萨饼订单等。 ...

- 发布于 2021-03-12 16:50

- 阅读 ( 342 )

iphone漏洞如何允许网站入侵ios设备

...入侵iPhone的呢?你应该做些什么来保护自己免受这些黑客攻击呢?我们有你需要知道的所有细节。 ...

- 发布于 2021-03-19 09:53

- 阅读 ( 229 )

wep与wpa与wpa2与wpa3:wi-fi安全类型说明

... 暴力保护。WPA3将保护用户,即使使用较弱的密码,免受暴力字典攻击(试图反复猜测密码的攻击)。 公共网络隐私。WPA3增加了“个性化数据加密”,从理...

- 发布于 2021-03-22 04:43

- 阅读 ( 283 )

3种可能使您的kodi box面临恶意软件风险的方法

...在Amazon Fire电视设备上安装该应用程序的人尤其容易受到攻击。 ...

- 发布于 2021-03-24 05:09

- 阅读 ( 217 )

5个最有效的microsoft office密码恢复工具

...向导是第一个要考虑的选项之一。该程序尝试使用字典或暴力攻击来解锁文件(与此列表中的大多数其他工具一样)。尝试放置现代Microsoft Office文件会导致错误。 ...

- 发布于 2021-03-25 17:24

- 阅读 ( 366 )

如何保护bitlocker加密文件免受攻击者攻击

...在不知道您的PIN的情况下无法从TPM中提取密钥。TPM可防止暴力攻击,因此攻击者不仅能够逐个猜测每个PIN。 相关:如何在Windows上启用预引导BitLocker PIN 休眠PC更容易受到攻击 Microsoft建议在使用BitLocker时禁用睡眠模式以获得最大...

- 发布于 2021-04-03 18:41

- 阅读 ( 199 )

什么是wpa3,我什么时候可以在wi-fi上下载?

...个问题早就应该解决了,但至少现在已经解决了。 防止暴力攻击 当设备连接到Wi-Fi接入点时,这些设备将执行“握手”,确保您使用了正确的密码短语进行连接,并协商将用于保护连接的加密。尽管现有的WPA2设备可以通过软件...

- 发布于 2021-04-05 06:35

- 阅读 ( 230 )

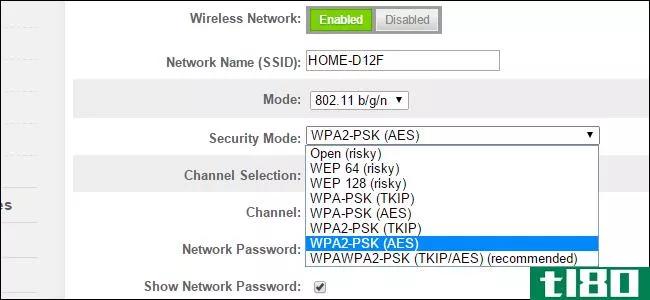

wi-fi安全:您应该使用wpa2 aes、wpa2 tkip还是两者都使用?

...使用AES加密。AES通常被认为是相当安全的,其主要弱点是暴力攻击(通过使用强密码短语防止)和WPA2其他方面的安全弱点。 相关:暴力攻击解释:如何所有的加密是脆弱的 简短的版本是TKIP是WPA标准使用的较旧的加密标准。AES...

- 发布于 2021-04-07 12:05

- 阅读 ( 462 )

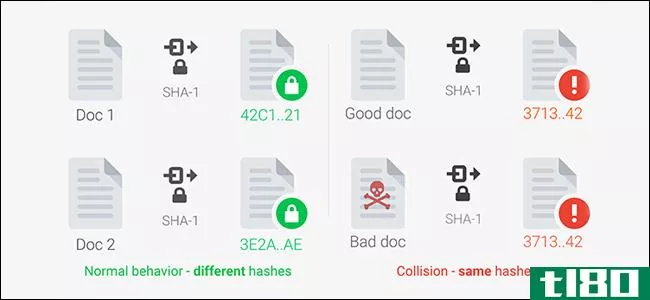

什么东西碎了?sha-1碰撞攻击,解释道

...操作——这是一个惊人的数字。然而,这种方法仍然比用暴力达到同样结果所需的操作少100000倍。谷歌发现,110个高端显卡并行工作,大约需要一年时间才能产生冲突。从Amazon AWS租用这个计算时间大约需要11万美元。请记住,随...

- 发布于 2021-04-08 06:40

- 阅读 ( 140 )