沙(sha)和md5型(md5)的区别

安全哈希算法(SHA)和消息摘要(MD5)是为多媒体认证提供数据安全的标准加密哈希函数。密码学哈希在现代密码系统中扮演着重要的角色。因此,了解这些算法背后的基本机制以及选择特定哈希算法所涉及的问题非常重要。散列是基于一个单向的数学函数;易于计算,但很难反转的函数。哈希函数是哈希消息认证码(HMAC)保护机制的基础。它是用于实现特定安全目标的网络安全的主要使能技术。

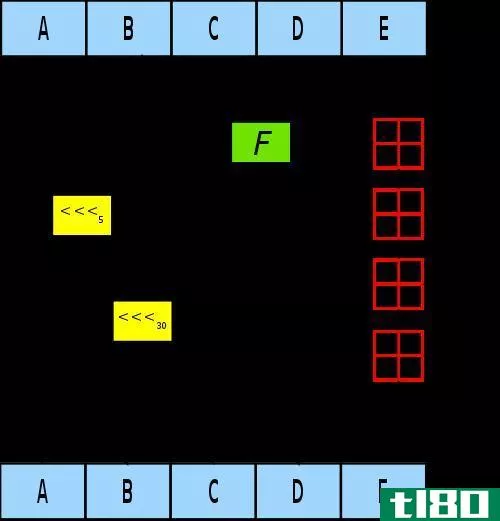

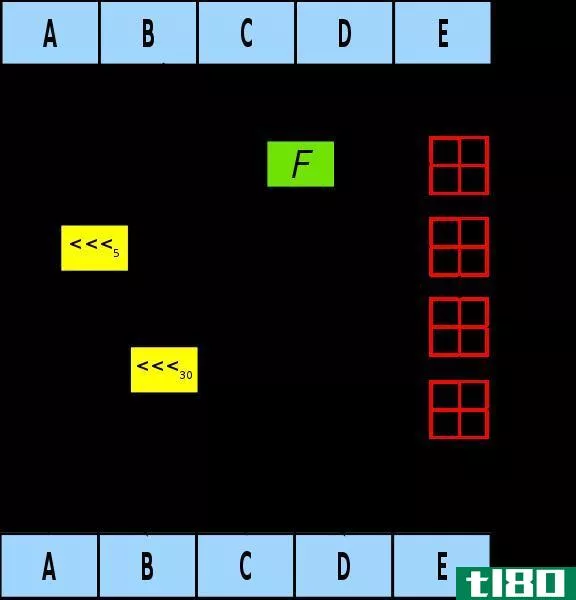

SHA和MD5是两个公认的哈希函数。MD5哈希算法将任意长度的消息作为输入,并生成输入消息的128位“指纹”或“消息摘要”作为输出。它是一个单向函数,可以很容易地从给定的输入数据计算哈希值。它是对输入数据执行的简单二进制操作(如异或(XOR)和旋转)的复杂序列,产生128位摘要。SHA是MD5和安全散列标准(SHS)中指定的算法的潜在继承者。SHA-1是对1994年发布的SHA标准的修订,我们将两个散列函数进行了无偏比较。

什么是沙(sha)?

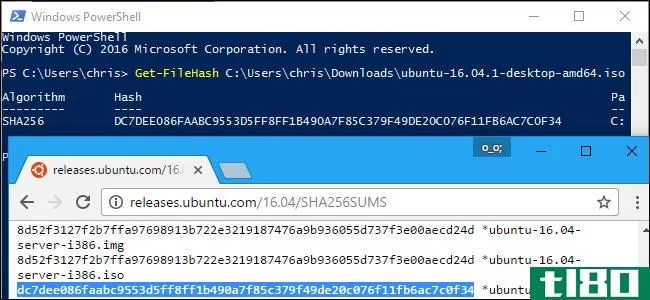

安全散列算法(SHA)由美国国家标准与技术研究所(NIST)开发,是安全散列标准(SHS)中指定的一系列加密散列函数。联邦信息处理标准(FIPS 180-2)规定了四种安全散列算法——SHA-1、SHA-256、SHA-384和SHA-512——所有这些算法都是迭代的单向散列函数,可以处理最大长度为264位到2128位的消息,从而生成160位到512位的压缩表示,称为消息摘要。输入消息以512到1024位的块进行处理。SHA-1是一个常用的160位哈希函数,类似于MD5算法,经常被校验和计算器用于文件完整性验证。

什么是md5型(md5)?

消息摘要(MD5)是由Ron Rivest开发的一种普遍存在的哈希算法,目前已用于各种互联网应用程序。它是一种加密哈希算法,可用于从任意长度的字符串创建128位字符串值。尽管存在安全漏洞,但它仍被广泛使用和部署,主要用于验证文件的完整性。MD5基于它的前身MD4算法。主要的算法本身是基于一个对块进行操作的压缩函数。MD5算法接收任意长度的消息输入,并生成输入消息的128位“指纹”或“消息摘要”作为输出。MD5的速度不如MD4算法快,但提供了更好的数据安全性。它通常用于SSH、SSL和IPSec等安全协议和应用程序中。

sha和md5之间的差异

sha和md5的基础

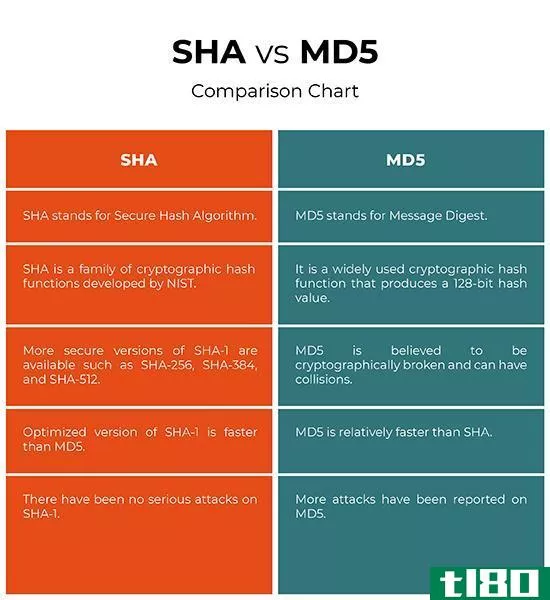

–安全哈希算法(SHA)是由美国国家标准与技术研究所(NIST)开发的一系列加密哈希函数。消息摘要(MD5)是由Ron Rivest开发的一种普遍存在的哈希算法,目前已用于各种互联网应用程序。它是一种加密哈希算法,可用于从任意长度的字符串创建128位字符串值。与MD5一样,SHA也广泛应用于SSH、SSL、S-MIME(安全/多用途邮件扩展)和IPsec等应用程序中。

sha和md5的消息摘要长度

–联邦信息处理标准(FIPS 180-2)规定了四种安全哈希算法–SHA-1、SHA-256、SHA-384和SHA-512–所有这些算法都是迭代的,单向散列函数,它可以处理最大长度为264位到2128位的消息,以生成160位到512位的压缩表示,称为消息摘要。MD5算法接收任意长度的消息输入,并生成输入消息的128位“指纹”或“消息摘要”作为输出。

sha和md5的安全性

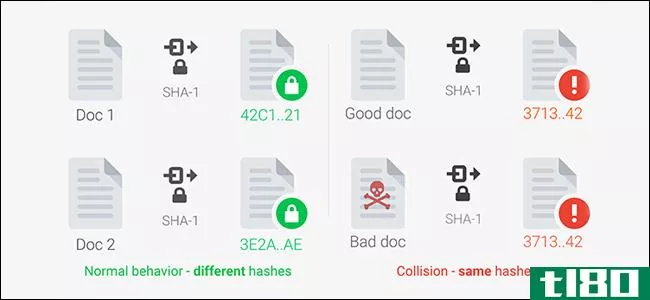

–MD5散列通常表示为32位十六进制数,并被认为是加密破坏,可能会发生冲突。尽管它是公认的加密哈希函数之一,但它并不理想地适用于基于安全的服务和应用程序或依赖于抗冲突的数字签名。另一方面,SHA被认为比MD5更安全。它以比特流作为输入,并产生固定大小的输出。现在有更安全的SHA-1变体,包括SHA-256、SHA-384和SHA-512,数字反映了消息摘要的强度。

sha与md5:对比图

总结 - 沙的(of sha) vs. md5型(md5)

SHA-1在许多方面似乎比MD5更安全。虽然已经有一些已知的针对SHA-1的攻击报告,但它们没有MD5的攻击严重。现在有更安全和更好的哈希函数可用,如SHA-256、SHA-384和SHA-512,所有这些函数实际上都是安全的,没有以前的攻击历史报告。尽管MD5是公认的加密散列函数之一,但它并不适合基于安全性的服务和应用程序,因为它在加密方面是不可靠的。因此,许多权威机构认为MD5不如SHA安全。SHA算法比MD5稍微慢一点,但是更大的消息摘要长度使它更安全地抵抗反转攻击和暴力冲突。

- 发表于 2021-06-26 03:37

- 阅读 ( 226 )

- 分类:IT

你可能感兴趣的文章

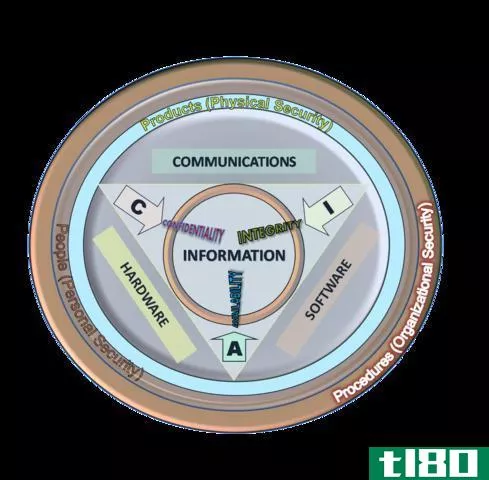

隐私(privacy)和安全(security)的区别

隐私与安全 隐私和安全之间的区别可能有点混乱,因为安全和隐私是两个相互关联的术语。在信息技术世界中,提供安全意味着提供三种安全服务:机密性、完整性和可用性。其中一个秘密或隐私。所以,隐私只是安全的一...

- 发布于 2020-10-25 16:20

- 阅读 ( 279 )

破解密码最常用的8个技巧

...手的问题。彩虹表提供了广泛的攻击潜力。避免任何使用SHA1或MD5作为密码哈希算法的站点。避免任何限制您使用短密码或限制您可以使用的字符的网站。始终使用复杂的密码。 ...

- 发布于 2021-03-12 16:50

- 阅读 ( 340 )

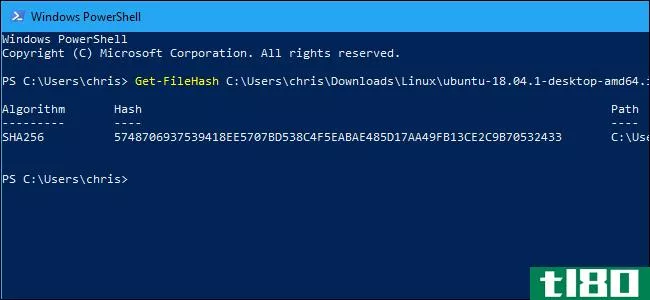

6个免费的哈希检查程序来检查任何文件的完整性

...Shell函数,并且易于使用。PowerShell文件哈希检查函数支持SHA1、SHA256、SHA384、SHA512、MACTripleDES、MD5和RIPEMD160。 ...

- 发布于 2021-03-19 07:54

- 阅读 ( 335 )

11个基本的加密术语现在大家都应该知道了

... 您甚至可能听说过一些常见的哈希算法,例如MD5、SHA、SHA-1和SHA-2。有些人比其他国家强,而一些,如MD5,则完全容易受到伤害。例如,如果您直接访问站点MD5,您会注意到他们的MD5哈希数据库中有123255542234个单词。去吧...

- 发布于 2021-03-30 14:49

- 阅读 ( 283 )

什么是校验和(为什么要在意)?

...需要知道原始文件的校验和。 md5、sha-1和sha-256和有什么区别? 校验和是确保文件没有错误的有用方法。如果由于下载问题或硬盘驱动器问题而发生随机错误,那么产生的校验和将不同,即使只是一个很小的错误。 然而,这些加...

- 发布于 2021-04-05 00:34

- 阅读 ( 193 )

什么东西碎了?sha-1碰撞攻击,解释道

2016年的第一天,Mozilla终止了对Firefox浏览器中名为SHA-1的安全技术的支持。他们几乎立刻改变了自己的决定,因为这将减少对一些旧网站的访问。但在2017年2月,他们的担忧终于成真:研究人员**了第一次真实世界的碰撞攻击,...

- 发布于 2021-04-08 06:40

- 阅读 ( 136 )

什么是md5、sha-1和sha-256哈希,如何检查它们?

有时你会看到MD5、SHA-1或SHA-256散列显示在你的互联网旅行下载,但不知道他们是什么。这些看似随机的文本字符串允许您验证下载的文件是否已损坏或被篡改。您可以使用Windows、macOS和Linux中内置的命令来实现这一点。 散列如...

- 发布于 2021-04-08 07:37

- 阅读 ( 296 )

如何验证linuxiso的校验和并确认它没有被篡改

...和是最受欢迎的。然而,现代Linux发行版现在更经常使用SHA-256和,因为SHA-256更能抵抗理论上的攻击。我们将在这里主要讨论SHA-256和,尽管类似的过程也适用于MD5和。一些Linux发行版也可能提供SHA-1总数,尽管这更不常见。 类似...

- 发布于 2021-04-09 20:17

- 阅读 ( 187 )

从linux命令行生成随机密码的10种方法

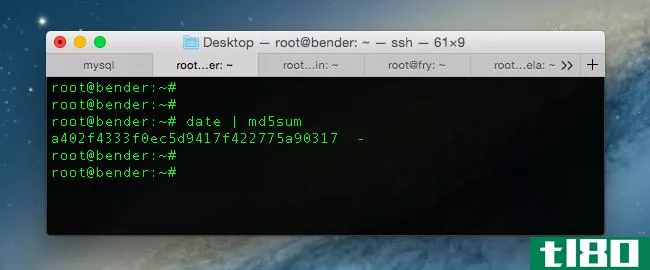

...密码管理器,这样你就不需要记住它们了。 此方法使用SHA散列日期,运行base64,然后输出前32个字符。 date +%s | sha256sum | base64 | head -c 32 ; echo 这个方法使用了内置的/dev/uradom特性,并且只过滤掉通常在密码中使用的字符。然后...

- 发布于 2021-04-11 02:37

- 阅读 ( 147 )