md5型(md5)和沙(sha)的区别

MD5和SHA之间的主要区别在于,MD5在加密方面不强,也不安全,而SHA在诸如SHA256和SHA512等版本中在加密方面更强,也更安全。

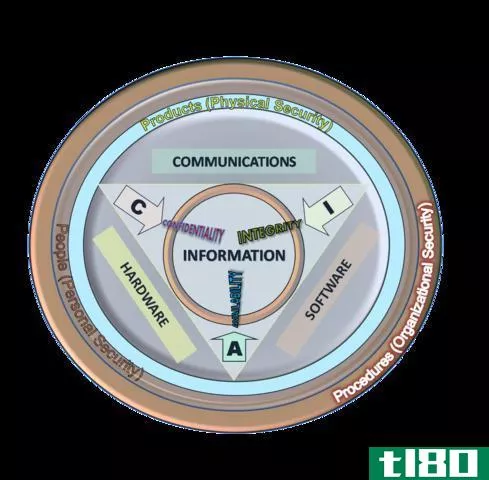

在通信中有各种算法用来保护消息。其中两个是MD5和SHA。在此,MD5被认为是密码破坏并导致冲突。另一方面,SHA指的是美国国家标准与技术研究所(NIST)开发的一系列加密散列函数。总的来说,SHA有SHA256和SHA512等版本,它们比MD5更安全。

覆盖的关键领域

1.什么是MD5-定义,功能2.什么是SHA-定义,功能3.MD5和SHA的区别-主要区别比较

关键术语

密码学,MD5,SHA

什么是md5型(md5)?

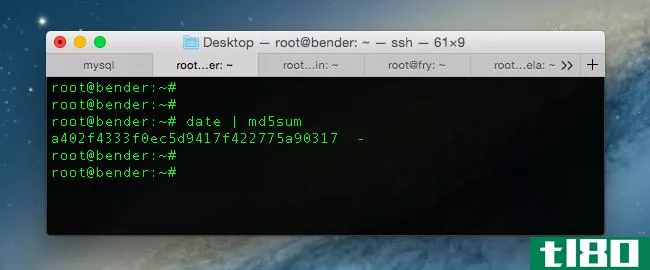

MD5代表消息摘要算法。它能够产生128位哈希值。设计此算法的最初动机是将is用作加密哈希函数。然而,它造成了许多脆弱性。但是,可以使用它作为校验和来验证数据的完整性。此外,它还适用于非加密任务,例如在分区数据库中查找特定密钥的分区。

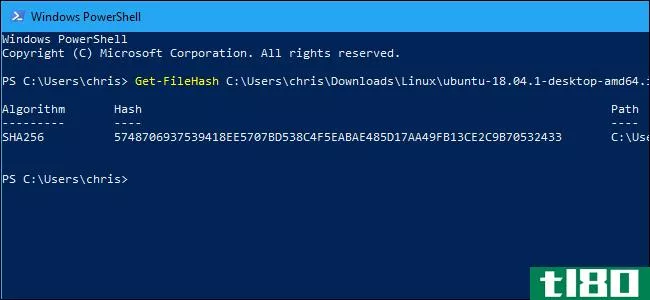

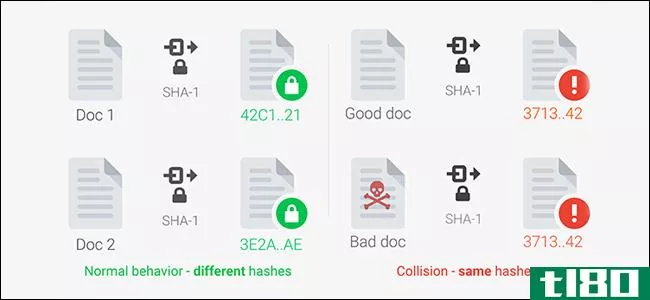

通常,加密散列函数必须能够找到散列为相同值的两个独立消息。MD5未能达到这一要求。此外,文件服务器为文件提供先前计算的MD5校验和。此外,它还允许用户比较下载文件的校验和。考虑到使用MD5的应用程序示例,基于Unix的OS在其分发包中包含md5sum实用程序。

什么是沙(sha)?

SHA代表安全散列算法。国家标准技术研究所出版了各种版本的SHA。其中一些如下。

SHA-0:它是160位哈希函数的原始版本。后来,沙一号替换了它。

SHA-1:这是一个160位的散列函数。它是作为数字签名算法的一部分而设计的。然而,在2010年之后,它就不再使用了。

SHA-2:它由两个具有不同块大小的等效哈希函数组成。它们是SHA 256和SHA 512。SHA-256使用32位字,而SHA-523使用64位字。此外,还有名为SHA-224、SHA-384、SHA-512/224和SHA 512/256的截断版本。

沙三段:沙二段的内部结构不同于沙家族的其他部分。此外,它还支持与SHA-2相同的哈希长度。

md5型(md5)和沙(sha)的区别

定义

MD5是一种广泛使用的算法,它使用哈希函数生成128位哈希值。相比之下,SHA是由美国国家标准与技术研究所(NIST)作为美国联邦信息处理标准(FIPS)发布的一组加密哈希函数。

长形

MD5代表消息摘要算法,SHA代表安全哈希算法。

安全

MD5和SHA之间的一个重要区别是SHA比MD5更安全。

速度

另外,MD5和SHA之间的另一个区别是MD5比SHA快。

攻击

此外,据报道,MD5上发生了许多攻击,而SHA上发生的攻击并不多。因此,这是MD5和SHA之间的另一个区别。

结论

简而言之,MD5和SHA是两种有助于确保通信中消息安全的算法。然而,MD5和SHA之间的主要区别在于,MD5在加密方面不强,也不安全,而SHA在诸如SHA 256和SHA 512等版本中在加密方面更强,也更安全。

引用

1,“MD5”,维基百科,维基媒体基金会,2019年7月6日,可在这里。2、“安全散列算法”,维基百科,维基媒体基金会,21,2018,在这里可用。 2、“安全散列算法”,维基百科,维基媒体基金会,21月2018日,

- 发表于 2021-07-02 01:28

- 阅读 ( 451 )

- 分类:IT

你可能感兴趣的文章

索尔克(salk)和沙宾脊髓灰质炎疫苗(sabin polio vaccine)的区别

...苗。这就是为什么Sabin疫苗取代了Sabin疫苗。 索尔克(salk)和沙宾脊髓灰质炎疫苗(sabin polio vaccine)的共同点 索尔克和萨宾脊髓灰质炎疫苗是针对脊髓灰质炎病毒和脊髓灰质炎疾病的疫苗。 两者都是有效的疫苗。 它们含有所有三种...

- 发布于 2020-10-21 14:40

- 阅读 ( 290 )

隐私(privacy)和安全(security)的区别

隐私与安全 隐私和安全之间的区别可能有点混乱,因为安全和隐私是两个相互关联的术语。在信息技术世界中,提供安全意味着提供三种安全服务:机密性、完整性和可用性。其中一个秘密或隐私。所以,隐私只是安全的一...

- 发布于 2020-10-25 16:20

- 阅读 ( 279 )

破解密码最常用的8个技巧

...例如,您的密码是(希望不是!)洛格曼。此密码的已知MD5哈希为“8F4047E3233B39E444E1AEF240E80AA” ...

- 发布于 2021-03-12 16:50

- 阅读 ( 340 )

雅虎又发现了一个巨大的安全漏洞

...支付卡数据或银行账户信息”。然而,被盗的密码只是用MD5散列的,在这次入侵发生时,MD5已经很容易破解了。 ...

- 发布于 2021-03-16 13:37

- 阅读 ( 177 )

6个免费的哈希检查程序来检查任何文件的完整性

...哈希检查函数支持SHA1、SHA256、SHA384、SHA512、MACTripleDES、MD5和RIPEMD160。 ...

- 发布于 2021-03-19 07:54

- 阅读 ( 335 )

11个基本的加密术语现在大家都应该知道了

... 您甚至可能听说过一些常见的哈希算法,例如MD5、SHA、SHA-1和SHA-2。有些人比其他国家强,而一些,如MD5,则完全容易受到伤害。例如,如果您直接访问站点MD5,您会注意到他们的MD5哈希数据库中有123255542234个单词。...

- 发布于 2021-03-30 14:49

- 阅读 ( 283 )

什么是校验和(为什么要在意)?

...需要知道原始文件的校验和。 md5、sha-1和sha-256和有什么区别? 校验和是确保文件没有错误的有用方法。如果由于下载问题或硬盘驱动器问题而发生随机错误,那么产生的校验和将不同,即使只是一个很小的错误。 然而,这些加...

- 发布于 2021-04-05 00:34

- 阅读 ( 193 )

什么东西碎了?sha-1碰撞攻击,解释道

...据。 在两个文件中找到匹配的哈希称为冲突攻击。已知MD5哈希至少发生过一次大规模的冲突攻击。但在2017年2月27日,谷歌宣布了SHA-1有史以来首次**的碰撞。尽管内容不同,Google还是能够创建一个与另一个PDF文件具有相同SHA-1哈...

- 发布于 2021-04-08 06:40

- 阅读 ( 136 )

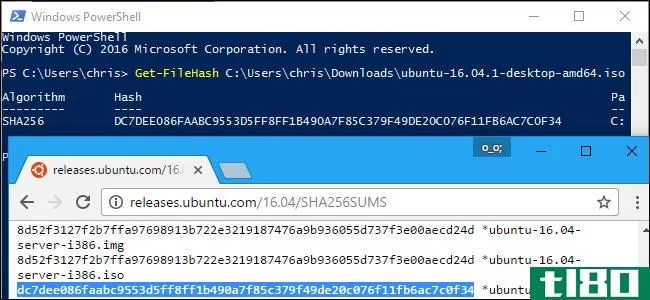

什么是md5、sha-1和sha-256哈希,如何检查它们?

有时你会看到MD5、SHA-1或SHA-256散列显示在你的互联网旅行下载,但不知道他们是什么。这些看似随机的文本字符串允许您验证下载的文件是否已损坏或被篡改。您可以使用Windows、macOS和Linux中内置的命令来实现这一点。 散列如...

- 发布于 2021-04-08 07:37

- 阅读 ( 296 )

如何验证linuxiso的校验和并确认它没有被篡改

...一般的模式。例如,有几种不同类型的校验和。传统上,MD5总和是最受欢迎的。然而,现代Linux发行版现在更经常使用SHA-256和,因为SHA-256更能抵抗理论上的攻击。我们将在这里主要讨论SHA-256和,尽管类似的过程也适用于MD5和。...

- 发布于 2021-04-09 20:17

- 阅读 ( 187 )