沙(sha)和md5型(md5)的区别

MD5的标准转换限制是128位。这适用于任何长度的输入消息。然而,对沙来说,它是相当多样化的。SHA可以将最大长度为264到2128位的输入消息转换为160到512位的输出消息摘要。这两种算法之间的根本不同突出了两者之间的进一步裂缝。

沙(sha) vs. md5型(md5)

SHA和MD5的区别在于,SHA是由美国国家标准与技术研究所(NIST)发明的,目的是创建压缩的消息摘要,而MD5是由Ron Rivest构思的,目的是将文件压缩为128位哈希值。

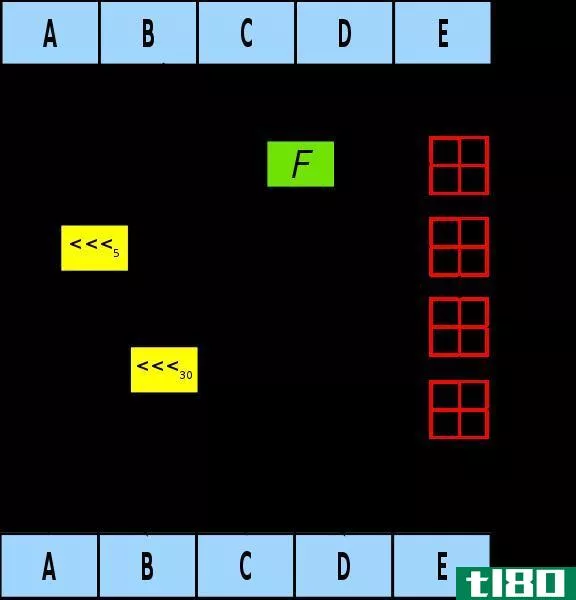

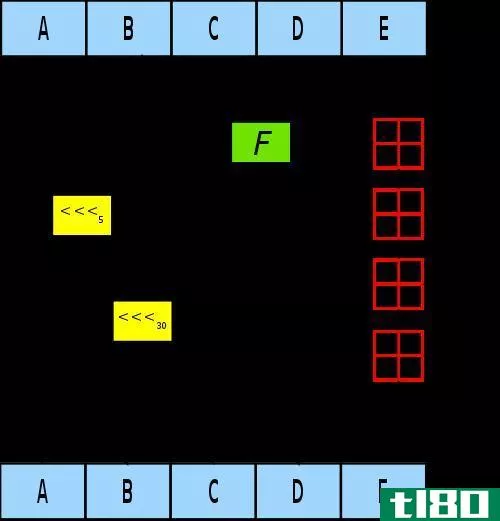

| 比较参数 | 沙 | MD5型 |

| 定义 | SHA是一种加密哈希函数算法,由NIST创建,以便于创建消息摘要。 | MD5由RonRivest创建,用于将任意长度的消息转换为128位消息摘要。 |

| 完整形式 | 缩写SHA代表安全散列算法。 | 缩写MD5代表消息摘要。 |

| 最大消息长度 | SHA可以将264位到2128位的消息转换为160位到512位的消息摘要。 | MD5可以将任何长度的消息转换成128位的消息摘要。 |

| 安全 | 作为一种加密哈希算法,SHA比MD5更安全。 | MD5的安全性低于SHA及其改进的SHA-1版本。 |

| 速度 | 算法的原始版本比MD5慢。然而,它的后续版本如SHA-1提供了更高的速度。 | MD5比原来的SHA版本快。 |

| 脆弱性 | 不易受到网络威胁和黑客攻击。 | 更容易受到网络威胁和黑客攻击。 |

| 攻击次数 | 更少的攻击能够破坏算法。 | 据报道发生了几起严重的袭击事件。 |

| 今天使用 | 用于SSH、SSL等应用程序。 | MD5的使用主要局限于验证文件的完整性,因为它的安全协议很差。 |

sha与md5对照表

什么是沙(sha)?

SHA代表安全散列算法。它最初是由美国国家标准与技术研究所(NIST)开发和设计的。SHA表示根据安全哈希标准(SHS)指定的安全加密哈希函数的集合。

算法的不同版本包括高级模型SHA-1、SHA-256、SHA-384和SHA-512,原始版本配备了10位哈希函数。它很快被新的和改进的SHA-1版本所取代。该算法的较新版本还提供了单向散列函数,用于处理最大长度为264到2128位的消息。它被压缩成一个160-512位的消息摘要。

该算法及其改进的变种的安全协议比其他市场竞争对手的安全协议更为全面和强大。该算法提供的漏洞保护是无与伦比的。

什么是md5型(md5)?

MD5隐含了一种称为消息摘要的散列算法。它是由Ron Rivest创建的加密哈希算法。MD5版本的创建是对其前身MD4的改进。

该算法的关键是基于一个压缩函数,该函数依次对块进行操作。MD5的功能是获取不同长度的输入消息,然后将它们转换为128位的“指纹”或“消息摘要”。因此,该算法能够从反复无常的字符串长度产生128位散列值。

尽管MD5版本是对其前身的安全问题的改进,但它并没有体现出极其强大的安全协议。MD5因其严重的脆弱性问题而受到广泛批评。该算法没有给用户提供太多的安全性。今天,它经常被用来确定文件的完整性,而不是主要是它的散列函数。

sha和md5的主要区别

- SHA和MD5的主要区别在于,SHA意味着NIST开发的加密哈希函数,而MD5是一个常用的哈希函数,它从具有不同字符串长度的文件中生成128位哈希值。

- 每个缩写代表不同的完整形式。SHA代表安全哈希算法,MD5代表消息摘要算法。

- 每个算法的最大压缩长度是不同的。SHA可以处理最大长度为264到2128位的输入消息。它被压缩成一个160-512位的消息摘要。而MD5可以获取任意长度的消息,并将其压缩为128位的消息摘要。

- SHA作为一种加密散列算法比MD5更安全。

- MD5算法比SHA版本快得多。然而,优化的SHA1版本是作为对初始算法的改进而开发的,并且比MD5快得多。

- 在MD5算法上已经报告了一些严重的攻击,而SHA版本——特别是改进的变体——报告的攻击较少。

- MD5算法更容易受到网络威胁和黑客攻击,因为它的接口比SHA-1等更完善的SHA版本更容易破解。

结论

SHA和MD5都是散列算法。两者都有一些相似之处,然而,在对各自表现的比较分析中,两者之间的差异同样能说明问题。

安全散列算法(SHA)是由NIST创建的,目的是使散列算法具有加密性、安全性和有效性。最初SHA版本的继承者被联邦信息处理标准评为市场上最安全的4种哈希算法。

相反,MD5是由Ron Rivest创建的一种加密哈希算法,它能够将不同长度的输入消息压缩成标准的128位消息摘要。虽然SHA可以将最大长度为264到2128位的消息转换为160到512位的消息摘要,但MD5能够将任意长度的消息转换为标准的“指纹”或输出摘要。

在安全性、用途、易受网络攻击等方面,两者还有其他几个显著的区别。在两种散列算法之间进行选择时,SHA肯定比MD5有不可否认的优势。

参考文献

- https://ieeexplore.ieee.org/abstract/document/6632545/

- 发表于 2021-07-10 23:13

- 阅读 ( 187 )

- 分类:IT

你可能感兴趣的文章

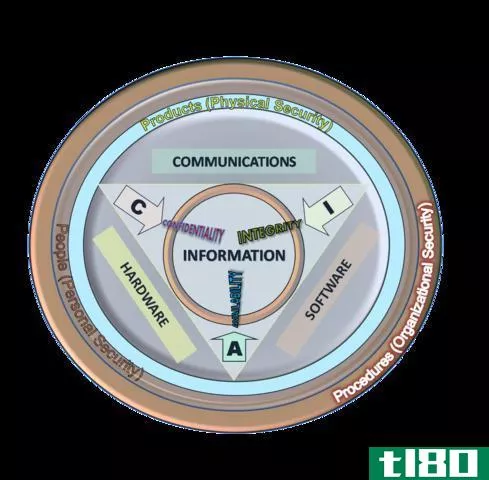

隐私(privacy)和安全(security)的区别

隐私与安全 隐私和安全之间的区别可能有点混乱,因为安全和隐私是两个相互关联的术语。在信息技术世界中,提供安全意味着提供三种安全服务:机密性、完整性和可用性。其中一个秘密或隐私。所以,隐私只是安全的一...

- 发布于 2020-10-25 16:20

- 阅读 ( 278 )

破解密码最常用的8个技巧

...手的问题。彩虹表提供了广泛的攻击潜力。避免任何使用SHA1或MD5作为密码哈希算法的站点。避免任何限制您使用短密码或限制您可以使用的字符的网站。始终使用复杂的密码。 ...

- 发布于 2021-03-12 16:50

- 阅读 ( 340 )

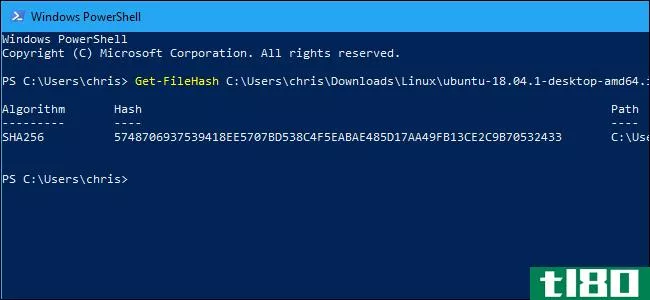

6个免费的哈希检查程序来检查任何文件的完整性

...Shell函数,并且易于使用。PowerShell文件哈希检查函数支持SHA1、SHA256、SHA384、SHA512、MACTripleDES、MD5和RIPEMD160。 ...

- 发布于 2021-03-19 07:54

- 阅读 ( 335 )

11个基本的加密术语现在大家都应该知道了

... 您甚至可能听说过一些常见的哈希算法,例如MD5、SHA、SHA-1和SHA-2。有些人比其他国家强,而一些,如MD5,则完全容易受到伤害。例如,如果您直接访问站点MD5,您会注意到他们的MD5哈希数据库中有123255542234个单词。去吧...

- 发布于 2021-03-30 14:49

- 阅读 ( 283 )

什么是校验和(为什么要在意)?

...需要知道原始文件的校验和。 md5、sha-1和sha-256和有什么区别? 校验和是确保文件没有错误的有用方法。如果由于下载问题或硬盘驱动器问题而发生随机错误,那么产生的校验和将不同,即使只是一个很小的错误。 然而,这些加...

- 发布于 2021-04-05 00:34

- 阅读 ( 193 )

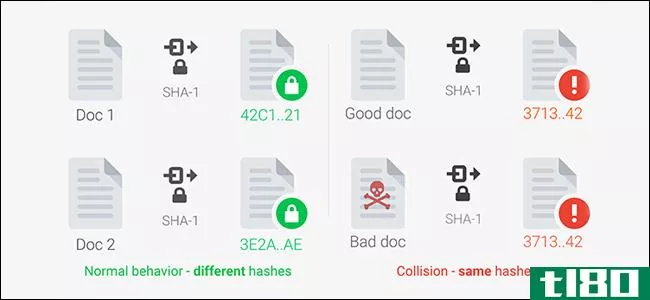

什么东西碎了?sha-1碰撞攻击,解释道

2016年的第一天,Mozilla终止了对Firefox浏览器中名为SHA-1的安全技术的支持。他们几乎立刻改变了自己的决定,因为这将减少对一些旧网站的访问。但在2017年2月,他们的担忧终于成真:研究人员**了第一次真实世界的碰撞攻击,...

- 发布于 2021-04-08 06:40

- 阅读 ( 136 )

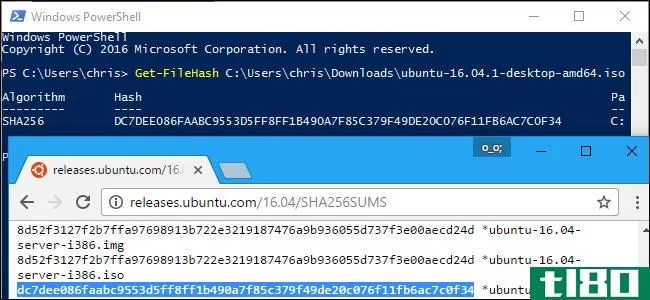

什么是md5、sha-1和sha-256哈希,如何检查它们?

有时你会看到MD5、SHA-1或SHA-256散列显示在你的互联网旅行下载,但不知道他们是什么。这些看似随机的文本字符串允许您验证下载的文件是否已损坏或被篡改。您可以使用Windows、macOS和Linux中内置的命令来实现这一点。 散列如...

- 发布于 2021-04-08 07:37

- 阅读 ( 296 )

如何验证linuxiso的校验和并确认它没有被篡改

...和是最受欢迎的。然而,现代Linux发行版现在更经常使用SHA-256和,因为SHA-256更能抵抗理论上的攻击。我们将在这里主要讨论SHA-256和,尽管类似的过程也适用于MD5和。一些Linux发行版也可能提供SHA-1总数,尽管这更不常见。 类似...

- 发布于 2021-04-09 20:17

- 阅读 ( 187 )

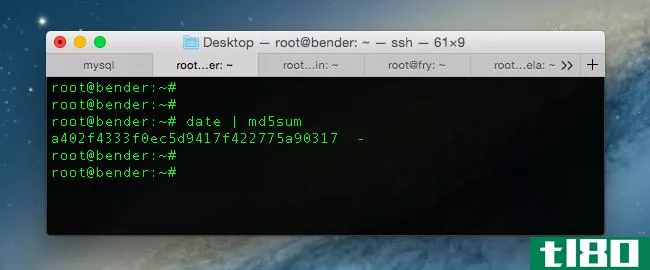

从linux命令行生成随机密码的10种方法

...密码管理器,这样你就不需要记住它们了。 此方法使用SHA散列日期,运行base64,然后输出前32个字符。 date +%s | sha256sum | base64 | head -c 32 ; echo 这个方法使用了内置的/dev/uradom特性,并且只过滤掉通常在密码中使用的字符。然后...

- 发布于 2021-04-11 02:37

- 阅读 ( 147 )