您需要了解的3个基本安全条款

技术不断向前发展,比高速货运子弹火车枪还要快——甚至比光速还要快。好吧,也许没那么快,但我们都有一种错过技术分水岭时刻的感觉,或者至少错过了一款具有令人眼花缭乱的新规格的新产品,你根本不知道区域TiddlyLinks social的任何人在说什么。

放松。这是常有的事。因此,让我们重温一些最常用的安全术语,以及它们的确切含义。

1.加密

让我们从一个你可能遇到的大问题开始。仅仅因为您遇到了它,并不意味着您了解加密的难以置信的重要性。

简而言之,加密是对数据进行转换以隐藏其信息内容。无论是通过WhatsApp、Microsoft向Windows 10系统发送请求加密遥测信息的消息,还是访问您的网上银行门户,无论您是否知道,您都在发送和接收加密信息。

这是正确的。你不希望Alan在本地酒吧利用中间人攻击窃取你的帐户凭据。同样,您也不希望任何人都能阅读您的电子邮件、您的安全消息以及任何由加密保护的无数服务。

新闻报道

今年最大的加密故事之一刚刚被迅速地重新赋予生命。我给你一个简短的事实:2015年12月,14人在加利福尼亚州圣伯纳迪诺内陆地区中心的一次国内恐怖主义行动中被谋杀。

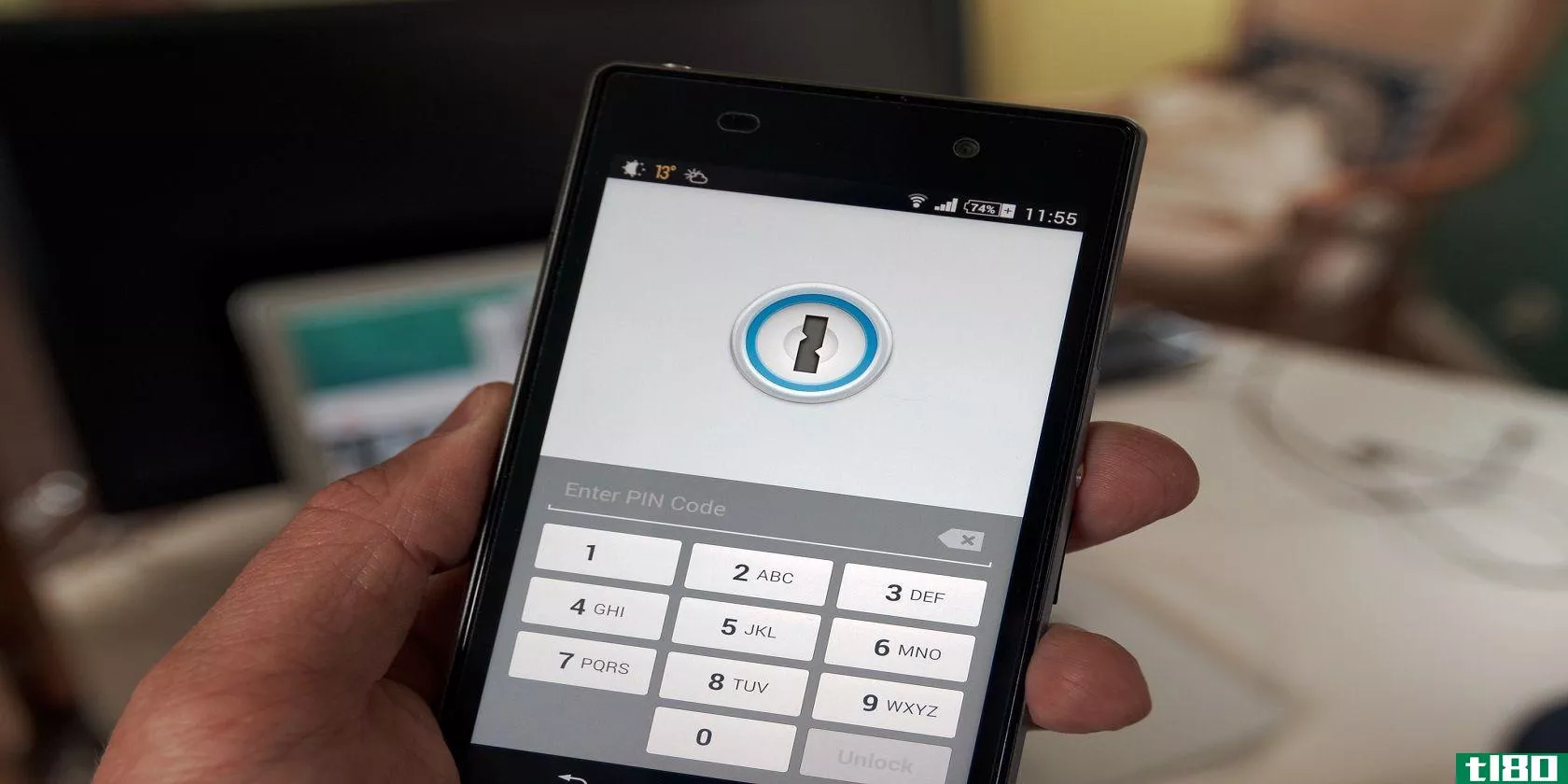

几小时后,****在一场枪战中被打死,联邦调查局继续搜查他们当地的住所。他们找回了一些物品,包括死者的一部加密iPhone。这给联邦调查局带来了一个问题:他们无法强行(一种旨在猜测所有可能的密码排列的彻底攻击)**的保护,因为这可能会抹去数据。

苹果公司非常正确地拒绝为联邦调查局创建一个黄金后门,理由是一旦创建,它将被反复使用。此外,他们再次正确地表明了他们的信念,即这样一个后门将不可避免地落入坏人之手,并被用来直接和消极地影响其他公民。

向前滚动几个月。联邦调查局和苹果公司在法庭上一直来来回回,联邦调查局突然宣布,在一个不知名的第三方(据报道是一家以色列安全研究公司)的帮助下,他们成功破解并访问了iPhone上的数据,而iPhone上的数据基本上什么都没有。

还和我在一起吗?再过几个月,到2016年8月,黑客宣布从NSA辅助服务器“解放”高度敏感的数据,据推测,这些数据被**机构的一个精英内部黑客团体使用。这些数据显然包含详细说明对全球使用的一些重要防火墙进行后门攻击的代码,这些数据被**(要价高达5亿美元)。

TL;DR:在所有人都知道之前,后门是有效的。然后每个人都完蛋了。

都是关于钥匙的

通过签署双方之间安全交换的数字密钥,安全加密仍然如此。公钥加密(也称为非对称加密)使用一对密钥对数据进行加密和解密。

公钥可以与任何人共享。私钥是私有的。任何一个密钥都可以用来加密消息,但您需要另一端的相反密钥来解密。

密钥本质上是一个长串数字,它与另一个长串数字配对,但不相同(使它们不对称)。当Diffie和Hellman在1977年提出公钥密码术时,他们的工作被认为是开创性的,并为我们今天利用的许多安全数字服务奠定了基础。

例如,如果您曾经使用过数字签名,那么您使用过一种基于非对称密码学的技术:

To create a digital signature, signing software (such as an email program) creates a one-way hash of the electronic data to be signed. The user's private key is then used to encrypt the hash, returning a value that is unique to the hashed data. The encrypted hash, along with other information such as the hashing algorithm, forms the digital signature.Any change in the data, even to a single bit, results in a different hash value. This attribute enables others to validate the integrity of the data by using the signer's public key to decrypt the hash. If the decrypted hash matches a second computed hash of the same data, it proves that the data hasn't changed since it was signed.If the two hashes don't match, the data has either been tampered with in some way (indicating a failure of integrity) or the signature was created with a private key that doesn't correspond to the public key presented by the signer (indicating a failure of authentication).

2.oauth和oauth2

OAuth本质上是一个授权框架。它允许双方安全地通信,而无需每次都提供密码。我将用一个简单的例子来解释这是如何工作的:

- 比尔是一个用户。他希望第三方能够安全地访问他的推特流(使用密码的安全资源)。

- 比尔要求第三方安全地访问他的推特流。第三方应用程序会说:“当然,我会请求许可。”

- 第三方提出请求。安全服务(在本例中为Twitter)的回应是:“当然,这是一个令牌和一个秘密。”

- 第三方现在将比尔发回推特,批准这些更改,并给他令牌,以表明他参与了这一过程。

- Bill要求Twitter授权请求令牌,Twitter进行最后一次双重检查。一旦Bill说OK,Twitter就会用一个“good to go”请求令牌将Bill发送回第三方。

- 最后,第三方收到一个访问令牌,并可以愉快地发布到Bill的Twitter流。给每个人的棒棒糖!

在整个过程中,比尔从不需要向第三方提供他的帐户凭证。相反,它们是通过OAuth令牌系统进行验证的。比尔仍然保留对这个系统的控制权,可以随时撤销代币。

OAuth还可以提供更深入的权限。我们可以分配细粒度级别的权限,例如,一个第三方服务具有只读访问权限,而另一个第三方服务具有与您一样的操作和发布权限,而不是允许对您的凭据具有相同的访问权限。

真正地“秘密”?

我知道,对吧?!谁知道安全术语会如此卡瓦伊!说真的,我会再解释一下这个词。它可以归结为客户ID和客户机密。要使OAuth工作,应用程序必须在OAuth服务中注册。应用程序开发人员必须提供以下信息:

- 应用程序名称

- 申请网站

- 重定向URI或回调URL

注册后,应用程序将收到一个客户端ID。然后服务将使用该客户端ID来标识应用程序。当应用程序请求访问用户帐户时,客户端密码用于向服务验证应用程序的身份。它必须在应用程序和服务之间保持私有。

您很有可能在没有意识到的情况下使用了OAuth。您是否使用您的Facebook、Google或Microsoft帐户登录到第三方网站?然后使用OAuth建立了安全连接。

3.勒索工具

这种恶意软件变种正迅速成为互联网的祸害。

就像传统的恶意软件感染你的系统一样,勒索软件也会这样做。但是,勒索软件并不是仅仅窃取您的数据并将您的系统变成僵尸网络节点,而是主动加密您的数据,然后要求付款以确保其发布。我们在本文前面讨论了公钥加密——绝大多数勒索软件都使用公开的加密技术。

以下是互联网安全中心对其的定义:

Cryptography is a method used to encrypt, or scramble, the contents of a file in such a way that only those with the knowledge of how to decrypt, or unscramble, the contents can read them. Ransomware, a type of malware that holds a computer or files for ransom, continues to highlight the malicious use of cryptography.

例如,最早获得全球声誉的勒索软件形式之一是CryptoLocker。勒索软件通常被传播为恶意电子邮件附件,一旦安装,勒索软件将拨打总部至命令和控制服务器,生成2048位RSA密钥对,并将其发送回受感染的计算机。然后,它将使用预定的扩展名列表稳定地加密大量重要文件,通过勒索消息宣布完成,并要求以比特币付款以安全释放私钥(这将允许解密文件)。

如果用户没有备份他们的文件,他们将被迫支付赎金或面临永久删除。CryptoLocker勒索软件生成的加密密钥通常是2048位RSA,这意味着在当前技术下,破解密钥基本上是不可能的(破解加密所需的纯粹计算能力目前是不可行的)。

许多其他变体

CryptoLocker勒索软件私钥数据库是在2014年Gameover Zeus僵尸网络被关闭时检索到的。它让安全研究人员有机会创建一个免费的解密工具,向那些受影响的用户传播,尽管据估计勒索软件开发者似乎通过受感染的用户强迫了大约300万美元:

In 2012, Symantec, using data from a command-and-control (C2) server of 5,700 computers compromised in one day, estimated that approximately 2.9 percent of those compromised users paid the ransom. With an average ransom of $200, this meant malicious actors profited $33,600 per day, or $394,400 per month, from a single C2 server. These rough estimates dem***trate how profitable ransomware can be for malicious actors.This financial success has likely led to a proliferation of ransomware variants. In 2013, more destructive and lucrative ransomware variants were introduced, including Xorist, CryptorBit, and CryptoLocker. Some variants encrypt not just the files on the infected device, but also the contents of shared or networked drives. These variants are c***idered destructive because they encrypt users' and organizati***' files, and render them useless until criminals receive a ransom.

潮流还没有改变。虽然我们比以往任何时候都更了解勒索软件,但勒索软件开发人员一直在更新和调整他们的产品,以确保最大程度的混淆和最大的盈利能力。

2016年6月,一种“旧”形式的勒索软件再次出现。骆家辉之前已经“离线”,新感染大大减少,取而代之的是另一种勒索软件变体Dridex。然而,当洛克回来时,它被给予了额外的龙拳致命一击攻击模式。在此之前,勒索软件必须拨打总部至命令和控制服务器,以生成并共享我们之前讨论过的不对称密钥:

Last week from Wednesday to Friday we observed a notable increase in amount of spam distributing Locky. At most we saw 30,000 hits per hour, increasing the daily total to 120,000 hits.Yesterday, Tuesday, we saw two new campaigns with a totally different magnitude: more than 120,000 spam hits per hour. In other words, over 200 times more than on normal days, and 4 times more than on last week's campaigns.

如果勒索软件不能拨回家,它将无能为力。那些意识到自己很早就被感染的用户可以在不加密整个系统的情况下与感染作斗争。更新后的Locky不需要拨打home,而是向它感染的每个系统发出一个公钥。

你明白为什么事情不像看上去那么糟了吗?

从理论上讲,使用一个公钥意味着一个私钥可以解锁每个被Locky勒索软件加密的系统——但我仍然不会把我的系统文件存入银行!

iso标准术语表

我们已经研究了你在日常生活中可能遇到的三种不同的术语。这些通用术语在整个安全和信息管理领域具有相同的含义。事实上,由于这些系统如此庞大,如此明确重要,涉及全球各个角落,因此存在着强大的术语框架,以促进不同合作伙伴之间的开放和统一沟通。

ISO/IEC 27000:2016提供了这些术语,全面介绍了ISMS系列标准所涵盖的信息安全管理系统,并定义了相关术语和定义。

标准是重要的,因为它奠定了基础的关键任务之间的任何利益相关方之间的通信。

知识就是力量

我们所到之处都会遇到错误信息。为什么会这样?不幸的是,那些有足够权力做出可能对我们的安全产生积极影响的决策的人很少有足够的理解来制定一项知情的、进步的政策来维护隐私和安全。他们的决定必须以群众的安全为标准,这通常会导致隐私的减少。但是为了什么?

花时间学习并理解当代安全术语。这会让你感觉更安全!

您想让我们介绍更多的安全术语吗?你认为什么需要进一步解释?让我们知道你下面的想法!

图片来源:通过F-Secure的Locky Linegraph

Subscribe to our newsletter

Join our newsletter for tech tips, reviews, free ebooks, and exclusive deals!

Click here to subscribe

- 发表于 2021-08-05 12:00

- 阅读 ( 167 )

- 分类:互联网

你可能感兴趣的文章

wi-fi与移动数据:哪个更安全?

... 如果你正在更新你的借记卡余额,你需要一个安全的连接。如果你要检查一个演员是否真的在那部老电影里,你可能会冒险检查一个不太安全的连接。也就是说,前提是您要小心如何访问更敏感的数据。 ...

- 发布于 2021-03-30 08:25

- 阅读 ( 384 )

有些条款可能不适用:学习浏览服务合同条款,为应用程序支付更少的费用,更好地处理白噪声

...和Facebook等大公司的支持。虽然没有SOPA那么糟糕,但还是需要关注的。如果你想了解更多,索林会详细解释为什么公司会支持它。14:23泽弗兰克回来了辛酸有趣的互联网巨星泽弗兰克带着新节目回来了。他最为人所知的是他的每...

- 发布于 2021-05-26 16:17

- 阅读 ( 132 )

如何注册为政府承办商(register as a government contractor)

...您或您的企业必须注册为政府承包商。注册为政府承包商需要四个步骤。 1.获取d-u-n-s编号 您首先需要获得一个Dun&Bradstreet D-U-N-S®编号,这是一个唯一的九位数标识号,适用于您企业的每个实际位置。D-U-N-S号码分配对于所...

- 发布于 2021-09-05 03:32

- 阅读 ( 154 )

如何免费为你的网站添加有趣的游戏(add fun games to your web site for free)

...法2方法2/2:举办游戏 1了解托管的风险。自己主持游戏需要下载游戏文件,然后将其上传回自己的网站。下载的文件可能包含病毒和恶意软件。开始之前,了解如何避免并安装防病毒软件。建议在打开每个文件之前扫描它。玩...

- 发布于 2022-03-02 09:39

- 阅读 ( 50 )

如何成为亚马逊合伙人(become an amazon associate)

... 1建立你的网站或博客。要申请亚马逊联营计划,你将需要一个网站地址。你还需要能够描述关于你的网站的基本信息。考虑开发一个博客,针对一个明确的、利基的受众。在创建网站之前,你需要有一个具体的计划来吸引追...

- 发布于 2022-03-08 23:21

- 阅读 ( 154 )

如何购买度假屋(buy a vacation home)

... 1决定你最想度假的地方。如果你买的是第二套房子,你需要它在一个最佳的位置。选择一个房屋将得到最多使用的地方。当你自己不使用它时,你可能会把它租出去,但也可能不会。如果你最喜欢的度假地点有点偏离轨道,你...

- 发布于 2022-03-11 11:39

- 阅读 ( 183 )

如何免费查看车辆历史记录(check vehicle history for free)

...X VHR。。 3输入所需信息并运行报告。运行免费VHR时,您需要输入VIN。您可能还需要提供邮政编码、车牌号或车辆注册所在的州。提供所有要求的信息并接受任何条款和条件后,单击“提交”或“运行”该网站将自动加载您的免...

- 发布于 2022-03-14 01:30

- 阅读 ( 244 )

如何创建wikihow帐户(create a wikihow account)

...件地址后,wikiHow会给你发送一个新密码。一封电子邮件需要成为测试某些部分的新文章助推器。成为一名“新手”不是一项要求,但这是一些用户决定为之工作的特权。 7.输入安全代码。这是为了确保一个真实的人正在创建帐...

- 发布于 2022-03-20 07:28

- 阅读 ( 122 )

如何起草录音合同(draft a recording contract)

...,现订立以下协议。” 5包括定义部分。合同可能包含需要定义的条款,因为普通人无法理解这些条款。如果你最终在合同诉讼中出庭,你会希望法官了解你是如何使用条款的。因此,你应该定义任何你认为不清楚的术语。你...

- 发布于 2022-03-24 01:03

- 阅读 ( 43 )

如何起草一份照片转售协议(draft a reseller agreement for photographs)

...了合同的其余部分,仔细检查一下,看看是否有任何条款需要定义。转销商协议通常定义术语“区域”,因为它在协议中非常重要。你可能想限制转售商将你的照片销售到特定地理位置的权利。如果是这样,那么在定义“区域”...

- 发布于 2022-03-24 01:05

- 阅读 ( 77 )