tor网络正在准备可能的攻击

上周五,Tor项目博客上的一则帖子发出了一条令人震惊的信息:“Tor项目获悉,未来几天可能有人试图让我们的网络瘫痪。”200多万用户使用网络在网上掩盖自己的身份,但近年来,执法部门在追缉犯罪分子方面越来越激进。Tor的提示暗示,最新的攻击将针对网络的目录管理机构,后者引导用户找到可用的中继。如果这些权威机构倒下,用户将在网络上丢失,服务将被有效地破坏。尽管如此,帖子还是向用户保证,正在采取措施确保当局得到备份,整个服务仍然在线。

“服务器的机箱已打开…”

不过,至少有一名志愿者运行了一台Tor服务器,在发布后,服务器已脱机。在给Tor Talk listserve的电子邮件中,负责一组退出节点和镜像的用户告诉列表,他的网络在周末突然被拆除消息显示,服务器机箱已打开,连接断开前30-60秒**了未知USB设备从经验来看,我知道这种活动趋势类似于执行搜索和扣押正在运行的服务器的复杂执法协议。”

对服务器的物理攻击对于希望通过网络获取服务器数据或跟踪用户的执法人员来说可能很有用,尽管最近的执法行动(如去年的自由主机抓捕)更多地集中在数字攻击上。目前尚不清楚是否有任何搜查令被作为此次行动的一部分。”“在这个时刻,我没有受到来自外部各方/机构的限制性命令或影响,”消息最后说如果在48小时内没有提供更新,您可以自己得出结论。”

- 发表于 2021-04-28 10:50

- 阅读 ( 74 )

- 分类:互联网

你可能感兴趣的文章

真正的私人浏览:tor的非官方用户指南

...网”(deepweb)——一个由无法追踪、隐藏的网站组成的网络,提供从硬毒品到经过审查的材料,以及似乎介于两者之间的一切。 ...

- 发布于 2021-03-13 15:44

- 阅读 ( 615 )

面向偏执狂的linux操作系统:最安全的选择是什么?

... Tails使您能够保护您的隐私和匿名性,这对于避免网络审查至关重要。因此,在使用TAIL时,所有internet连接都通过Tor网络路由。为了进一步保护隐私和安全,我们采用了最先进的加密工具来加密您的重要文件和通信(即电...

- 发布于 2021-03-14 19:20

- 阅读 ( 376 )

是的,VPN可以被入侵:这对你的隐私意味着什么

... 黑客的最佳切入点是靠近VPN网络的外部区域。VPN公司有时会选择不在所有他们想支持的国家建立服务器。相反,他们将把在目标国家建立的数据中心出租出去。 ...

- 发布于 2021-03-18 19:25

- 阅读 ( 231 )

6种方法可防止tor出口节点受损

...作原理是这样的:当您通过Tor发送消息时,它会在整个Tor网络中随机发送。它使用一种称为“洋葱路由”的技术来实现这一点,洋葱路由有点像发送一封密封在一系列信封中的邮件,每个信封都用挂锁固定。 ...

- 发布于 2021-03-20 18:49

- 阅读 ( 342 )

4个完全私有的免费匿名网络浏览器

...是一项大生意,每个人都在关注你。特勤局,**,微软,网络犯罪分子,还有你对面的邻居都想知道你在做什么。 ...

- 发布于 2021-03-22 21:05

- 阅读 ( 264 )

黑暗网络如何影响你的安全?

... MakeUseOf与Echosec系统公司的James Villeneuve就黑暗网络威胁、情报收集和安全规划进行了交谈。 ...

- 发布于 2021-03-29 00:04

- 阅读 ( 205 )

tor真的是匿名和安全的吗?

...名性。总之,当您使用Tor时,您的Internet流量将通过Tor的网络路由,并在退出Tor网络之前通过几个随机选择的中继。Tor的设计使得理论上不可能知道哪台计算机实际请求了通信量。您的计算机可能已经启动了连接,或者它可能只...

- 发布于 2021-04-09 04:35

- 阅读 ( 306 )

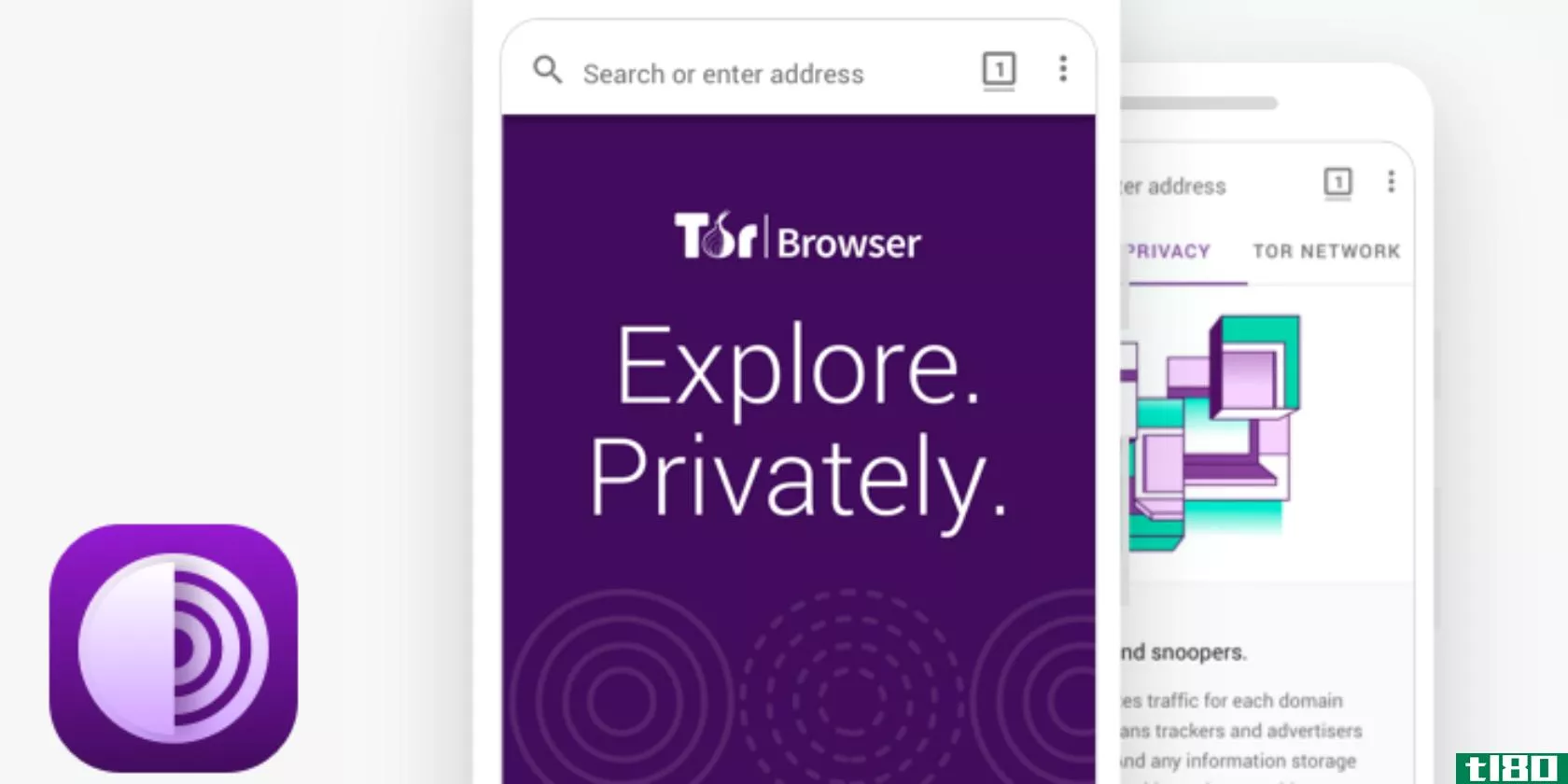

如何使用tor匿名浏览

...都可以追溯到你的IP地址。即使您正在访问加密的网站,网络也可以看到您正在访问的网站,而且网站本身也知道您的IP地址。使用Tor网络进行匿名浏览。 Tor是一个加密网络,可以通过中继路由您的流量,使流量似乎来自出口节...

- 发布于 2021-04-12 11:01

- 阅读 ( 181 )